Компания «Доктор Веб» — российский производитель

антивирусных средств защиты информации — информирует о появлении в

бот-сети Rmnet двух новых вредоносных модулей. Один из них позволяет

злоумышленникам отключать установленные на инфицированном компьютере

антивирусные программы. Кроме того, специалистам «Доктор Веб»

удалось перехватить управление одной из подсетей Rmnet, в которой

действуют эти вредоносные компоненты.

Компания «Доктор Веб» уже предупреждала о широком распространении файловых вирусов Win32.Rmnet.12 и Win32.Rmnet.16, способных организовывать бот-сети. Напомним, что вредоносные программы семейства Win32.Rmnet

представляют собой многокомпонентные файловые вирусы, обладающие

возможностью самостоятельного распространения. Вирус состоит из

нескольких модулей, его основной вредоносный функционал позволяет

встраивать в просматриваемые веб-страницы посторонний контент,

перенаправлять пользователя на указанные злоумышленниками сайты, а также

передавать на удаленные узлы содержимое заполняемых жертвой форм. Кроме

того, вирусы семейства Rmnet способны красть пароли от популярных

FTP-клиентов, таких как Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla и

Bullet Proof FTP.

Специалистам «Доктор Веб» удалось перехватить еще одну подсеть Win32.Rmnet

с использованием известного метода sinkhole. В этой подсети был

установлен факт распространения двух новых вредоносных модулей,

получивших общее обозначение Trojan.Rmnet.19.

Один из них предназначен для детектирования на инфицированном

компьютере виртуальных машин, зато второй представляет значительно

больший интерес. Эмулируя действия пользователей (а именно нажатия на

соответствующие значки мышью), данный компонент отключает на

инфицированной машине антивирусы Microsoft Security Essential, Norton

Antivisus, Eset NOD32, Avast, Bitdefender, AVG.

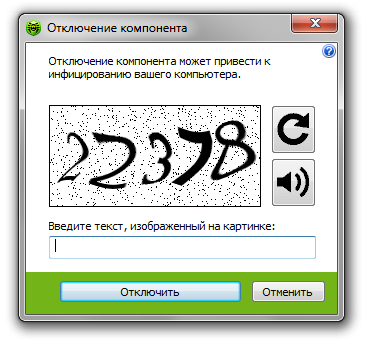

Если на компьютере используется антивирусное ПО Dr.Web, пользователю

ничто не угрожает: для выгрузки компонентов антивируса требуется ввести

капчу, а с этой задачей Trojan.Rmnet.19 справиться не в состоянии.

Всего в данной подсети вирус загружает с управляющего сервера на инфицированный компьютер семь вредоносных модулей:

- новый модуль, позволяющий отключать антивирусные программы;

- модуль для кражи файлов cookies;

- локальный FTP-сервер;

- модуль для выполнения веб-инжектов;

- модуль для кражи паролей от FTP-клиентов;

- новый модуль, позволяющий детектировать наличие виртуальных машин;

- модуль для организации удаленного доступа к инфицированной системе.

Помимо этого, файловые вирусы семейства Rmnet содержат следующие базовые компоненты:

- компонент для загрузки других модулей в память;

- модуль бэкдора;

- модуль для удаления антивирусных программ.

По данным на 22 мая 2013 года, к исследуемому антивирусной

лабораторией «Доктор Веб» управляющему серверу обратилось более 18 000

ботов. Из собранной статистики можно сделать вывод, что в качестве

основного направления вирусной атаки злоумышленники выбрали

Великобританию и Ирландию: на данной территории зафиксировано 15 253

случая заражения (84,5%), второе место по числу инфицированных систем (1

434 случая, или 7,9%) удерживает Франция. Специалисты «Доктор Веб»

пристально следят за дальнейшим развитием ситуации.

Главная

Главная  Блоги

Блоги Регистрация

Регистрация Вход

Вход